Kenny Paterson, Sie sind Experte für die Wissenschaft, Dinge sicher zu verschlüsseln – die Kryptografie. Warum ist sie nötig?

Ich erkläre das bei öffentlichen Veranstaltungen jeweils so: Ich bitte alle im Publikum, die noch nie eine Verschlüsselung gebraucht haben, aufzustehen. Die meisten stehen jeweils auf. Dann frage ich: Haben Sie schon mit einer Bankkarte am Automaten Geld abgehoben? Wenn ja, können Sie sich setzen, denn jedes Mal, wenn Sie eine Bankkarte benutzen, verlassen Sie sich auf Kryptografie. Die nächste Frage ist: Besitzen Sie ein Smartphone und haben schon damit telefoniert? Nun sitzen schon fast alle wieder. Der Rest folgt, wenn ich weiter aufzähle: E-Mail, Whatsapp, Facebook, Twitter oder auch einfach im Internet surfen.

Das leuchtet ein. Beim Online-Shopping zum Beispiel soll niemand meine Kreditkartendaten ausspähen können. Aber sonst?

Es soll auch niemand mitlesen können, wenn Sie mit jemandem kommunizieren, oder Ihre Daten sehen, wenn Sie sich zum Beispiel für einen Newsletter anmelden. Überhaupt ist Ihnen wahrscheinlich daran gelegen, dass privat bleibt, welche Websites Sie ansteuern.

Wer ist denn an meinen Internetaktivitäten interessiert?

Hacker, die mit dem Verkauf der Daten Geld verdienen, aber auch Regierungen, die das Internet durchforsten, um terroristische Aktivitäten zu entdecken. Oder in manchen Ländern auch, um die Bevölkerung zu kontrollieren. Die Aufgabe der Kryptografie ist dabei nicht nur, die Vertraulichkeit der Daten zu bewahren. Sondern auch, deren Integrität zu sichern. Es soll sich also niemand dazwischenschalten und einen Inhalt verändern können, zum Beispiel eine private Nachricht oder den Betrag einer Zahlung.

Wie sicher sind Verschlüsselungen denn?

Wenn der Verschlüsselungsalgorithmus richtig programmiert ist, extrem sicher. Wir nutzen heute 128-Bit- oder sogar 256-Bit-Schlüssel, also eine Reihe von Nullen und Einsen, die 256 Stellen lang ist. Das ergibt gesamthaft 2 hoch 256 mögliche Kombinationen für einen Schlüssel – das ist eine 78-stellige Zahl! Wenn man alle diese Möglichkeiten durchprobieren wollte, würde das selbst mit allen verfügbaren Computern der Welt bis zum Ende des Universums dauern.

Und mit einem Quantencomputer?

Zunächst einmal muss ich Ihnen sagen, Quantencomputer werden völlig überverkauft. Zwar könnte ein genügend grosser Quantencomputer die Verschlüsselungen, wie wir sie heute benutzen, unbrauchbar machen. Aber es ist noch völlig unklar, ob es überhaupt gelingen wird, eine solche Maschine zu bauen. Das ist technisch extrem anspruchsvoll. Doch auch wenn Quantencomputer einmal Wirklichkeit werden sollten – wir und andere Kollegen arbeiten schon jetzt daran, Verschlüsselungsalgorithmen zu entwickeln, die einem Quantencomputer widerstehen könnten. Die grösste Bedrohung für Verschlüsselungen ist aber sowieso nicht das Ausprobieren sämtlicher Möglichkeiten, sondern das Ausnutzen von Fehlern in den Algorithmen.

Was für Fehler?

Zum Beispiel wenn beim Generieren der zufälligen Schlüssel etwas systematisch falsch läuft. Eines unserer Forschungsziele ist es, solche Fehler zu finden und zu beheben. Gerade hat Apple ein Problem behoben, auf das wir bei unserer Forschung gestossen sind. Dieses hat die Verschlüsselung bei Apple-Geräten und -Diensten unter gewissen Bedingungen angreifbar gemacht und auch jene von einigen anderen Firmen. Soweit wir wissen, hat aber niemand diese Schwachstelle ausgenutzt, bevor wir sie entdeckt haben.

Machen Sie die Firmen auf solche Fehler aufmerksam?

Ja, wir sind mit den Informatikern vieler Firmen gut vernetzt. Meistens geben wir ihnen eine Frist, um das Problem zu beheben, bevor wir damit an die Öffentlichkeit gehen. Das war auch jetzt bei Apple so; sie hatten 60 Tage Zeit, und inzwischen ist die Schwachstelle behoben.

Das heisst aber, dass Millionen von Nutzern 60 Tage lang nichts von der Schwachstelle erfahren haben.

Das stimmt. Aber wenn wir Kryptografen unsere Arbeit verantwortungsvoll erledigen, ist das auch nicht nötig. Die Nutzer erhalten die Reparaturen in Form von Updates normalerweise automatisch.

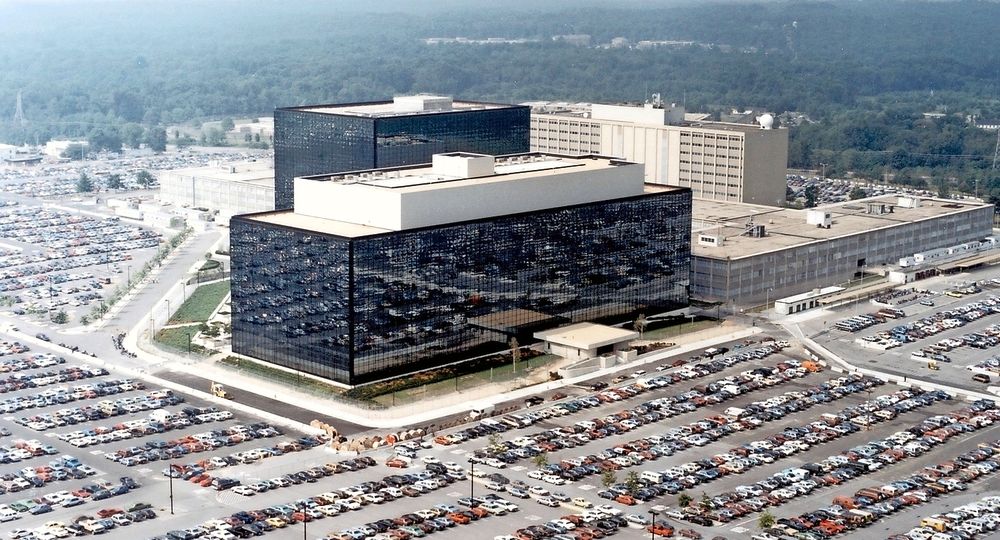

Es gibt Gerüchte, die NSA, der grösste Auslandsgeheimdienst der USA, habe Hintertüren zu Verschlüsselungsalgorithmen. Stimmt das?

Ja, wir haben Beweise dafür, dass die NSA eine Hintertür in einem Zahlen-Zufallsgenerator hatte, der fürs Generieren von Schlüsseln in verschiedenen Algorithmen benutzt wurde. So konnten sie bereits vergebene Schlüssel leicht identifizieren. Das gab der NSA die Möglichkeit, E-Mails und Browseraktivitäten auszuspähen. Benutzt wurde die Hintertür in Netzwerkanlagen der grossen US-Firma Juniper Networks. Man hat sie übrigens nur entdeckt, weil Juniper die Kontrolle darüber verloren hatte: Jemand hat das Schlupfloch entfernt und stattdessen ein neues eingesetzt. Wer das war, können wir nicht rekonstruieren. Vielleicht die chinesische Regierung. In der Kryptografie stolpern wir immer wieder über die Politik.

Grundsätzlich geht es ja um die Kontroverse, was für eine Gesellschaft wichtiger ist: der Schutz vor Spionage und Terrorismus oder die Privatsphäre jedes Einzelnen. Was hat für Sie höhere Priorität?

Privatsphäre. Denn wie das vorige Beispiel zeigt: Wenn Sie ein System bauen, das eine Hintertüre hat, können Sie auch die Kontrolle über diese Hintertüre verlieren. Oder die Regierung wechselt, wird autoritärer und findet es plötzlich in Ordnung, die Kommunikation der Bevölkerung zu überwachen. So etwas kann sich sehr schnell ändern, von einem Präsidenten zum nächsten.